Het moge duidelijk zijn, het

Iraanse atoomprogramma ligt onder vuur.

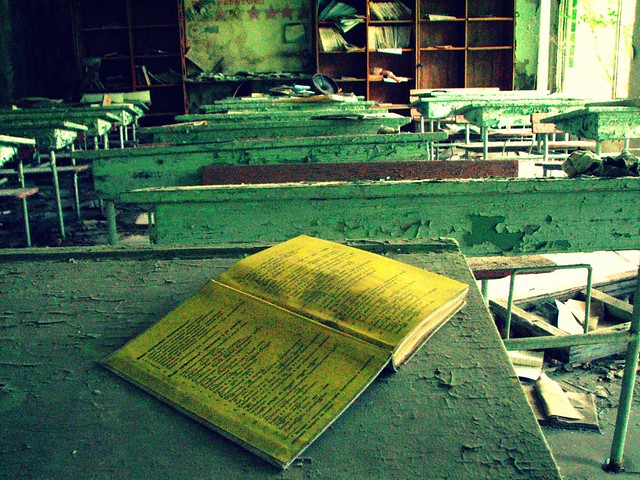

Sinds 1975 probeert Iran al kernenergie op te wekken, echter is het ze nog nooit gelukt. 21 augustus 2010 was de officiële opening van de Bushehr kerncentrale, verwacht word dat de centrale over enkele maanden zijn eerste energie gaat afleveren. Of ze dit gaan halen is nog maar de vraag.

Iran heeft te maken met zeer veel politieke druk om zijn kernprogramma af te breken of op z’n minst onder strenge controles te laten verlopen, Iran werkt hier zeer beperkt tot niet aan mee. Vele landen uiten om die reden hun bezorgdheid, evenals dat het regime door hen betitelt word als gevaarlijk en instabiel.

(Bron)

Het moge dan ook geen toeval genoemd worden dat er op dit moment zeer veel merkwaardige dingen omtrent dit Iraanse atoomprogramma plaats vinden.

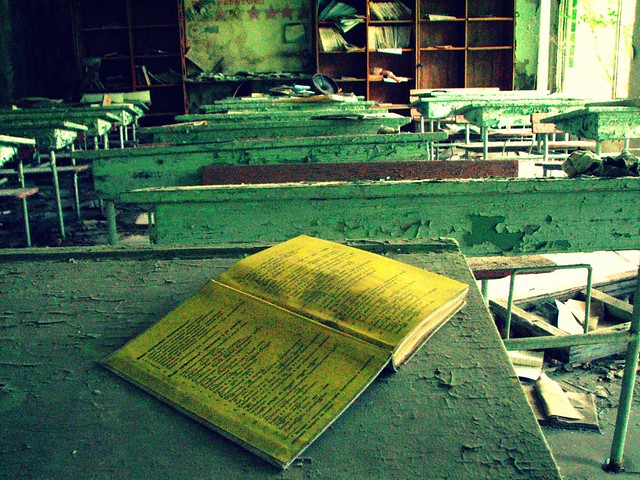

Allereerst is er de uitbraak van Stuxnet. In midden 2009 voor het eerst ontdekt door Symantec, pas midden 2010 was men instaat hier details over uit te brengen. De worm bevatte dermate complexe constructies dat deze onmogelijk door 1 persoon gemaakt kan zijn, onmogelijk door een groep criminelen, conclusie: enkel door een overkoepelende groot macht met onderlinge connecties dan wel spionage afdelingen gevestigd over de gehele wereld. Stuxnet was geprogrammeerd met maar 1 enkele reden, centrifuges die gebruikt worden voor de verrijking van uranium te saboteren.

Wat ik graag onderzocht zou willen hebben is of de centrifuges zo gesaboteerd waren dat ze wel uranium verrijken maar niet tot de zogenaamde "weapons grade uranium" of dat überhaupt het verrijken van uranium saboteren. Bekend is in ieder geval dat Stuxnet de centrifuges niet compleet stil legde, maar in een bepaalde frequentie van hard naar langzaam liet draaien.

(Bron)

Enfin, de besmettingen van Stuxnet bleken binnen Iran op

zeer grote schaal voor te komen, en duidelijk was wel dat Iran hoogst waarschijnlijk het doel was. In eerste instantie

ontkende Iran zelf dat zij het doel waren evenals dat zij getroffen waren. Later werd wel bekend dat er

enige problemen waren binnen de centrale, maar dat die los stonden van Stuxnet. naar mate meer details van Stuxnet naar boven kwamen, werd het toch wel vrij zeker dat Iran het doel was. Om die reden heeft Iran een professor aan de Universiteit van Teheran aangesteld om een onderzoek in stellen naar Stuxnet, te weten: Majid Shahriari. (Bronnen:

#1,

#2,

#3)

Op 29 november 2010 word er een aanslag gepleegd op deze professor, Majid Shahriari, en hij komt hierbij om het leven. Een gerichte aanslag, er word door mannen op motoren een bom aan zijn auto bevestigd en even later komt deze tot ontploffing. Mahmoud Ahmadinejad reageerde hierop en vermoed dat buitenlands vijanden als Amerika of Israel hier achter zitten.

(Bron)

Eveneens op 29 november komt via Wikileaks en de zogenaamde #cablegate naar buiten dat er Arabische oproepen zijn aan Amerika om Iran aan te vallen. Volgens de documenten zou koning Abdullah van Saudi-Arabie herhaaldelijk aan de Amerikanen hebben gevraagd Iran aan te vallen in verband met het atoomprogramma. Mahmoud Ahmadinejad reageerde hierop dat de Amerikanen slechts onrust proberen te stoken.

(Bron)

Deze week zijn er dus een aantal verontrustende nieuwe ontwikkelingen betreffende het Iraanse atoomprogramma, Mahmoud Ahmadinejad reageert zeer verschillend op deze 'aanvallen'. Zeker in het begin reageerde hij verrast en niet bang. Stuxnet was niet voor Iran bedoelt, en de wikileaks documenten zullen de Iraanse relaties met andere landen niet schaden. Echter na de aanslag op de professor Majid Shahriari, werd er direct richting Amerika en Israel gewezen. Nu Mahmoud Ahmadinejad ook erkend dat de centrifuges in zijn land getroffen zijn door de stuxnet worm moet het hem heet onder voeten worden. En een leider die volgens Wikileaks bestempelt word als een persoon die vergelijking heeft met Hitler is dat een gevaarlijk spelletje.

Wat hieruit voort gaat vloeien moet nog blijken, maar het moge duidelijk zijn dat er een grootmacht bezig is met een spelletje dat zeer gevaarlijk is. Ik ga nergens naar toe wijzen, maar ik hoop maar dat deze groot macht kennis heeft van de werkelijke voorbereiding van Iran op Atoomwapens. Ik moet echter ook op merken dat Israel al vaker heeft aangetoond roekeloos te zijn, en dat de stuxnet worm ook een worm is gemaakt met enkele zeer roekeloze componenten.